MADRID, 9 de abril. (Portal/EP) – Un grupo de ciberdelincuentes ha reestructurado una campaña de WordPress lanzada hace unas semanas para fomentar promociones y descuentos fraudulentos en compras de criptomonedas, utilizando ventanas emergentes que contienen actividades para retirar criptomonedas. Un criptojacker es un tipo de ‘malware’ diseñado para vaciar rápida y automáticamente carteras que contienen estos activos extrayendo todos o sólo los activos más valiosos, para ponerlos en las carteras de los ciberdelincuentes.

La empresa de ciberseguridad Sucuri descubrió hace unos meses que actores maliciosos habían comprometido miles de cuentas de WordPress para promover este tipo de malware a través de anuncios de phishing y vídeos de YouTube. Específicamente, el investigador principal de la compañía, Denis Sinegubko, comentó que este ‘malware’ se distribuyó en múltiples campañas, ya sea mediante inyección directa en sitios web comprometidos o transfiriendo visitantes redireccionados desde sitios de WordPress a sitios de ‘phishing’ Web3 que contienen estas herramientas de drenaje. Poco después, el analista comentó que después de monitorear de cerca la variante de malware más prominente, que infecta los drenajes usando el script externo ‘cachingjs/turboturbo.js’, el equipo de Securi descubrió que esta versión se ha detectado en más de 1200 sitios desde principios de febrero de 2024 usando el Herramienta SiteCheck.

Según MalwareHunterTeam, ahora se cree que esta primera campaña maliciosa no fue rentable para los ciberdelincuentes, quienes han repensado cómo atacar a estas víctimas para invitarlas a conectar sus cuentas a la plataforma de dinero electrónico. Según los líderes de este grupo, los ciberdelincuentes han lanzado una campaña de visualización de ‘ventanas emergentes’ aleatorias que parecen más o menos legítimas, anunciando tokens no fungibles falsos u otras transacciones y descuentos de NFT, para que los usuarios vinculen sus billeteras criptográficas a estos. sitios.

. Desde el primer momento y en menos de 24 horas, más de 1.500 sitios web se vieron comprometidos, informó MalwareHunterTeam en su cuenta X (antes Twitter), desde la que ofrecían acceso a la aplicación web para análisis de malware URLScan. El servicio muestra que más de 2.000 sitios web comprometidos han cargado scripts maliciosos desde el dominio “dynamic-linx.com” (el mismo dominio que Securi advirtió hace aproximadamente un mes) durante la semana pasada, como señala Bleeping Computer.

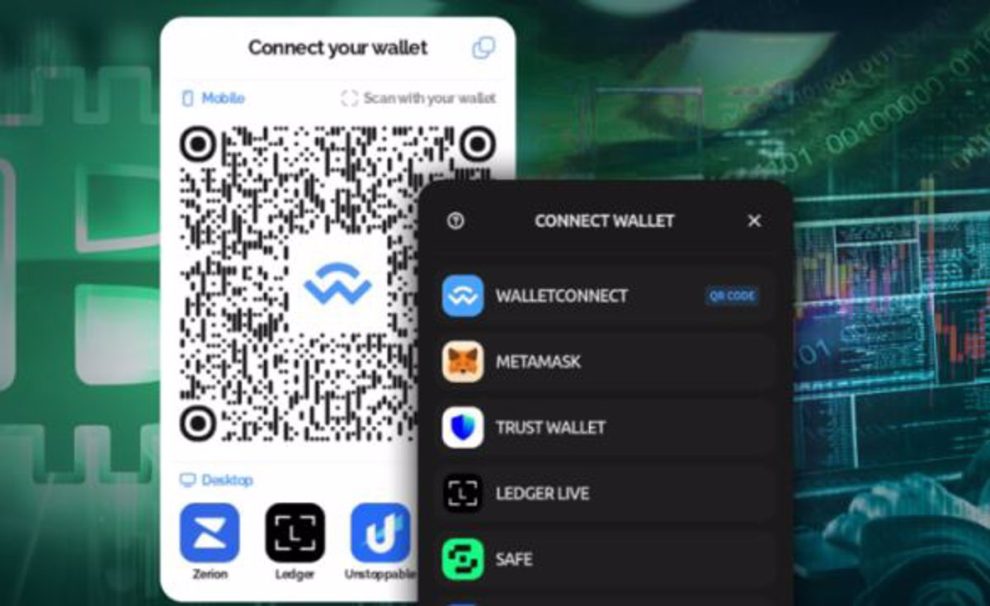

El código malicioso muestra una ventana emergente que solicita a los usuarios que vinculen sus billeteras para recibir beneficios. Después de presionar el botón ‘Conectar’, estos ‘scripts’ inicialmente mostrarán soporte nativo para las firmas Safe Wallet, MetaMask, Trust Wallet, Ledger o Coinbase. Por lo tanto, una vez que se completa el proceso de vinculación, los criptojackers pueden robar todos los fondos y NFT de la cuenta y luego enviarlos al servidor o al actor de la amenaza.

Bleeping Computer enfatizó que las filtraciones de criptomonedas se han convertido en un problema para la comunidad que utiliza estos activos, por lo que recomiendan a los usuarios que solo conecten sus billeteras a operadores y plataformas confiables.